什么是文件上传漏洞?

文件上传漏洞是指用户上传了一个可执行的脚本文件,并通过此脚本文件获得了执行服务器端命令的能力。常见场景是web服务器允许用户上传图片或者普通文本文件保存,而用户绕过上传机制上传恶意代码并执行从而控制服务器。

靶场环境

其他相关链接:

相关代码

<?php

echo $_FILES['upload_file']['name']

echo $_FILES['upload_file']['type']

echo $_FILES['upload_file']['size']

?>

<form enctype="mutipart/form-data" method="post", action="">

<p>请选择图片</p>

<input class="input_file" type="file" name="uploadfile"/>

<input class="button" type="submit" name="submit" value="上传"/>

</form>

示例:

对方选择前端验证,这是不安全的。我们可以将前端代码下载到本地,然后删除掉验证部分代码,增加一个action,再根据对方提交的地址,添加到我们修改后的本地文件的action中,实现前端验证绕过。

可以通过修改数据包实现文件上传,但有些情况抓不到数据包,可能是因为对方页面是用js来提交的,没有经过php前端,浏览器就实现了。

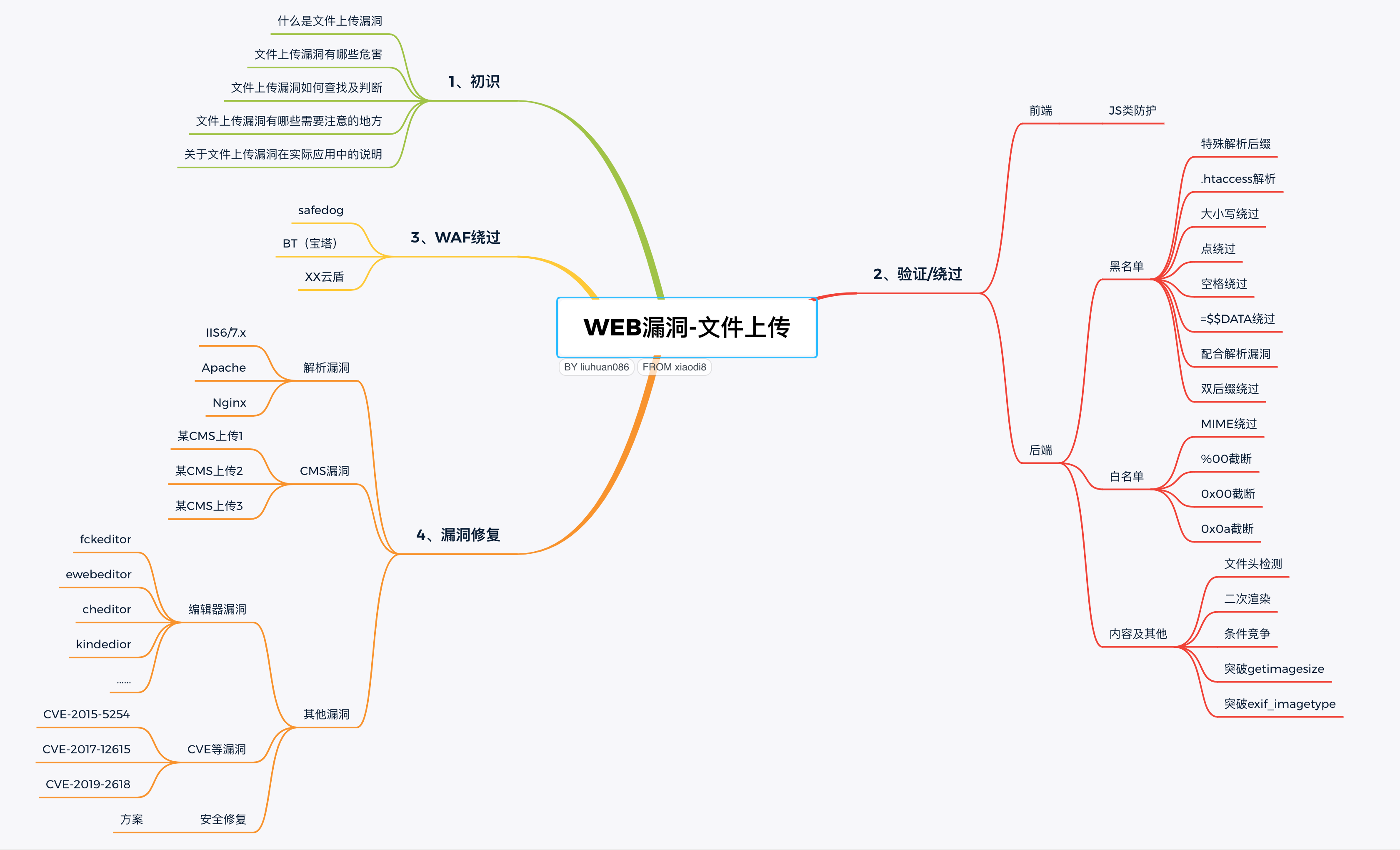

文件上传常见验证

后缀名:白名单、黑名单

黑名单:明确不允许上传的格式后缀,其他允许

asp php jsp aspx cgi war

白名单:明确可以上传的格式后缀,其他不允许

jpg png zip rar gif

黑名单风险点:如果黑名单不全,依然存在漏洞,比如php5、Phtml等。

白名单风险点:相对来说,白名单比黑名单更安全。不过需要注意,不要让正常文件也被拦截。

类型:MIME信息

修改content-disposition和content-type信息实现绕过

文件头:内容头信息

各种格式的图片的文件头信息不一样,可以通过修改文件头信息,实现绕过。

.htaccess文件上传

注意:get会自动解码 %00,post不会解码,%00-url编码

二次渲染

二次渲染的缘分逻辑存在漏洞,先将文件上传,之后再判断,符合就保存,不符合删除,可利用条件竞争来进行爆破上传。

条件验证

假如上传文件会被重命名或做其他修改操作,当上传上去时候第一时间访问该文件,则一切修改操作都会失败。

伪装成文件夹上传,如果用黑名单的方式,限制某些文件名的后缀,就会产生如下漏洞:

# 在提交时,修改文件数据包为test.php/.

/upload/test.php/.

再通过代码的各种截断,取最后一个小数点等,最后保存的是

/upload/test.php

逻辑数组绕过

代码中使用.将文件名进行分割,然后通过数组下标获取最后一个元素,判断该元素是否在白名单中(jpg, png),判断合法之后,然后再按代码逻辑,拼接并保存。

/upload/test.php/.jpg

[test.php, jpg]

中间件漏洞

Tomcat代码执行漏洞

CVE-2015-5254

CVE-2017-12615

CVE-2019-2618

nginx解析漏洞

漏洞原理

IIS6.0在处理含有特殊符号的文件路径时会出现逻辑错误(文件目录名称为test.asp,目录中的文件会被当做asp执行;后缀名为.asp;.jpg时,当作asp文件执行),从而造成文件解析漏洞。

漏洞演示及利用

当网站上传点限制后缀名时(IIS主要和asp搭配),可以利用文件解析漏洞上传如test.asp;.jpg的文件,绕过后执行。

当允许新建目录而未对目录名做限制时,可利用文件解析漏洞新建名为test.asp的文件夹,并在其中构造需执行文件iisstart.jpg进行绕过。

漏洞修复

1、对新建目录文件名进行过滤,不允许新建包含.的文件夹甚至禁止新建目录

2、限制上传文件的执行权限,不允许执行

3、过滤.asp/xm.jpg等

4、升级IIS版本

编辑器漏洞手册

通达OA漏洞

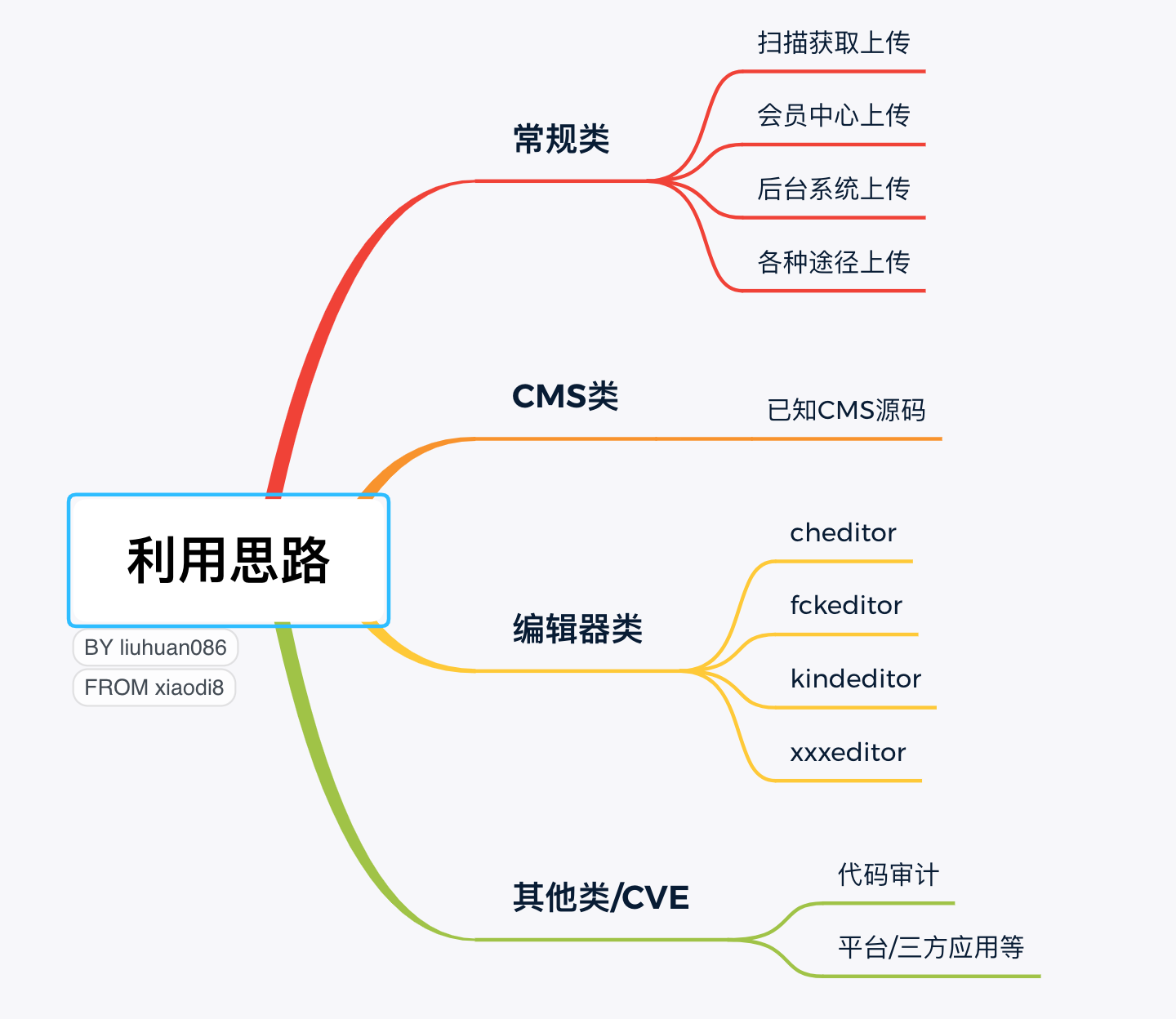

文件上传漏洞渗透总结

- 判断对方中间件

- 判断是前端还是后端验证

- 判断是白名单还是黑名单或者是文件内容验证

- CVE、CMS等

- 编辑器等

还可以通过以下方式来进行

- 二次渲染

- 盲猜

各种类型的渗透需要总结渗透思路,先确定思路,再按照不同的思路去实现。

版权声明:本文内容由互联网用户自发贡献,该文观点与技术仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 [email protected] 举报,一经查实,本站将立刻删除。