目录

一、本章重点

1、sql注入式攻击和XSS攻击

-

需达到能结合题目应用的水平。

2、其他重点内容

-

主要是考概念性的题目。

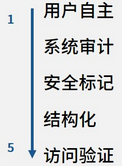

二、安全保护等级

1、GB17859-1999

2、用户自主

-

可以通过组织行为的管理制度来实现。

3、系统审计

4、安全标记

-

在系统审计上,为访问者和访问对象指定安全标记,以访问对象的安全级别限制访问者的权限,从而实现访问对象的安全保护。

-

简单理解就是,把人和要访问的资料划分等级,在很多公司会将资料划分为绝密级、机密级、普通级等,把人分成可以访问绝密级的、可以访问机密级的、只能访问普通级的;绝密级的资料只有具有绝密级权限的人才可以访问,以访问对象的安全标记来限制访问者的访问行为,实现了对访问对象的强制保护。

5、结构化

-

在安全标记的基础上,将安全保护的对象划分为关键部分和非关键部分,其中关键部分直接控制访问者对访问对象的存储。

6、访问验证

-

这一级的抗渗透能力是较高的。

7、考点:安全保护等级分级

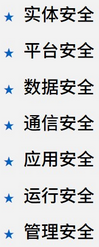

三、安全防护体系

1、来由

-

为了对信息系统从不同角度做安全保护;

-

有利于从不同角度去加强信息系统的安全保护能力。

2、安全防护体系的划分

-

总体来讲安全防护体系,将系统分为7个层面。

3、实体安全

-

实体可以理解为具体的物理设备,实体安全就是具体设备的安全。

-

例如用户的服务器是否放到了大家都能碰到的地方,大家都能接触到的服务器是没有安全性可讲的,大家不小心的碰一下导致服务器断电,这对服务器而言就是一种不安全的行为。

-

常见的解决方式:将重要的设备放到专用的空间进行保护。

4、平台安全

-

例如手机不时的就会有补丁版推出来,就是为了解决一些安全漏洞,保护手机的安全。

5、数据安全

-

就是数据的安全,指的就是数据的机密性、完整性、访问的可控性,以及可恢复性。

6、通信安全

7、应用安全

-

指业务逻辑方面的安全。

-

也就是业务的运行规则、逻辑规则、逻辑访问安全控制、可迭代性、本身数据的真实性、以及业务实体的鉴别等。 一般都是与业务和具体的应用相关的。

-

例如应用程序本身有漏洞,就会对服务器造成威胁。

8、运行安全

-

系统的安全是一种动态的安全,也就是说系统随着运行时间的变化,它的安全状态一直处于安全、不安全的动态变化之中。

-

例如操作系统,刚发布出来是没有发现任何安全漏洞的,在这种情况下系统做了安全配置之后,安全性是好的,系统处于安全的状态;随着系统运行一段时间之后,漏洞被暴露出来了,此时的系统就处于不安全状态了。

9、管理安全

-

是一个整体上的,对各个安全要素进行有效的控制,对相关的人员继续的操作进行整体的管理。

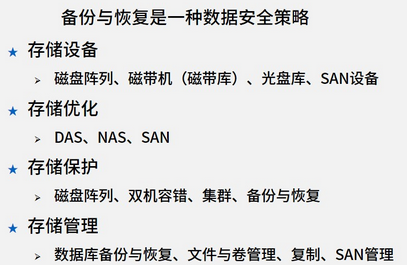

四、数据安全策略

1、数据安全包含的内容

-

存储优化:DAS(直接附加存储),NAS(网络区域存储),SAN:(存储区域网络)。

-

存储保护:就是当设备损坏时,数据不受影响。

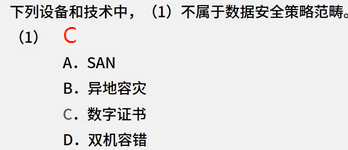

2、考点:数据安全包含的内容

-

数字证书:属于PKR体系。

-

异地容灾:属于存储保护。

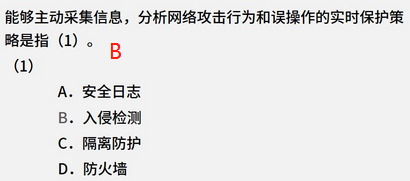

五、安全防护策略

1、作用

-

是软件系统对抗攻击的主要手段。

2、安全防护的4个基础策略

-

安全日志

-

入侵检测

-

隔离防护

-

漏洞扫描

3、安全日志

-

是一种被动的防护策略。

-

可以帮助管理员在事后进行安全分析,发现系统中的一些问题。

4、入侵检测

-

入侵检测系统(IDS)是一种主动的防护策略。

5、隔离防护

-

将系统中安全的部分和非安全的部分隔离开来,是一种隔离机制。

-

对于系统的隔离,我们采用逻辑隔离;例如防火墙,通过防火墙的规则,允许一部分IP地址去访问到对应的服务器,其他的IP地址被阻止。

-

除了逻辑隔离,还有物理隔离,通过隔离网闸实现。

6、漏洞扫描

-

是对系统、以及网络中的设备,安全相关问题进行扫描,以此发现系统和网络设备的安全隐患。

-

也就是通过系统扫描软件,可以发现系统和网络中的一些漏洞和缺陷,发现的漏洞和缺陷会呈现给管理者,也会对缺陷和漏洞的修复给出一些建议。

7、考点:四种基础的安全防护策略及特点

原文地址:https://www.jb51.cc/wenti/3288121.html

版权声明:本文内容由互联网用户自发贡献,该文观点与技术仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 dio@foxmail.com 举报,一经查实,本站将立刻删除。